용어 정리

1. DoH (DNS over HTTPS): DNS 쿼리를 암호화해 보안을 강화하는 프로토콜

2. MX: 도메인의 메일 서버를 저장하는 DNS 레코드 유형

3. 오픈 리다이렉트: 웹 애플리케이션이 외부 URL로 리다이렉션을 허용할 때, URL 검증 없이 요청된 주소로 리다이렉트되는 취약점

내용 정리

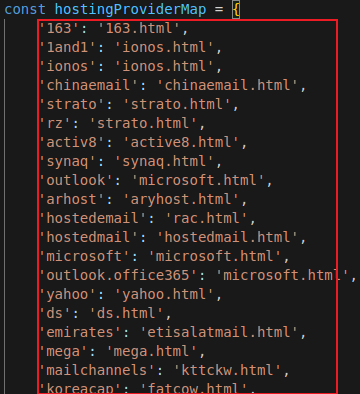

Morphing Meerkat 캠페인은 여러 나라의 언어를 이용해 피싱 페이지 구축. 해당 캠페인은 이메일 도메인의 DNS MX 레코드에서 이메일 서비스를 식별하고, 그것에 맞는 피싱 페이지를 동적으로 구축. 약 100여개의 사이트의 대한 피싱 페이지 존재.

피싱 방식은 첫 번째 로그인 시, 잘못된 비밀번호라 뜨고 두 번째 로그인 시, 미리 설정된 URL로 리다이렉트되는 방식.

Adtech 오픈 리다이렉트 취약점

광고 서버 (DoubleClick)의 취약점을 이용해 피싱 페이지로 접근하게 함. doubleclick 사이트는 신뢰된 도메인으로 인식해 문제 없이 리다이렉트 함.

| hxxps://ad[.]doubleclick[.]net/clk;265186560;90846275;t;pc=[TPAS_ID]?//{phishing_url} |

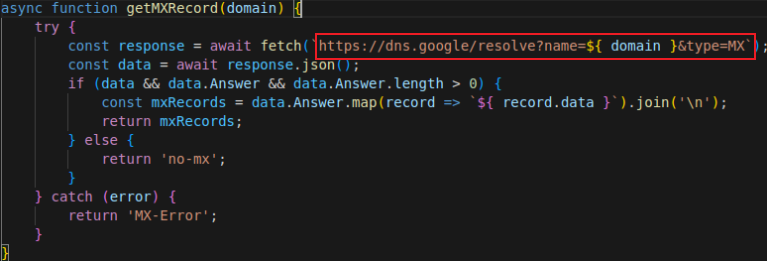

MX 레코드 확인

MX 정보를 획득하기 위해 Google Public DNS(dns.google), Cloudflare DoH을 사용. 확인된 도메인에 맞게 피싱 페이지 구성

Ref

https://blogs.infoblox.com/threat-intelligence/a-phishing-tale-of-doh-and-dns-mx-abuse/

반응형